Οι AI agents στο στόχαστρο των κυβερνοεπιθέσεων

Το 2025 καταγράφεται ως το έτος κατά το οποίο οι AI agents πέρασαν οριστικά από τη θεωρία στην πράξη. Από πειραματικές εφαρμογές, εξελίχθηκαν σε ενεργά εργαλεία που περιηγούνται στο διαδίκτυο, αναλύουν έγγραφα και αλληλεπιδρούν με εξωτερικά συστήματα σε επιχειρησιακά περιβάλλοντα.

Η μετάβαση των AI agents σε πραγματικά περιβάλλοντα παραγωγής συνοδεύτηκε από άμεση και στοχευμένη κλιμάκωση των επιθέσεων

Η μετάβαση αυτή, ωστόσο, δεν πέρασε απαρατήρητη από το κυβερνοέγκλημα. Νέα στοιχεία της Lakera, εταιρείας του ομίλου Check Point Software Technologies, δείχνουν ότι οι επιτιθέμενοι προσαρμόστηκαν σχεδόν ταυτόχρονα, αναπτύσσοντας πιο διακριτικές, αποτελεσματικές και δύσκολα ανιχνεύσιμες τεχνικές επίθεσης.

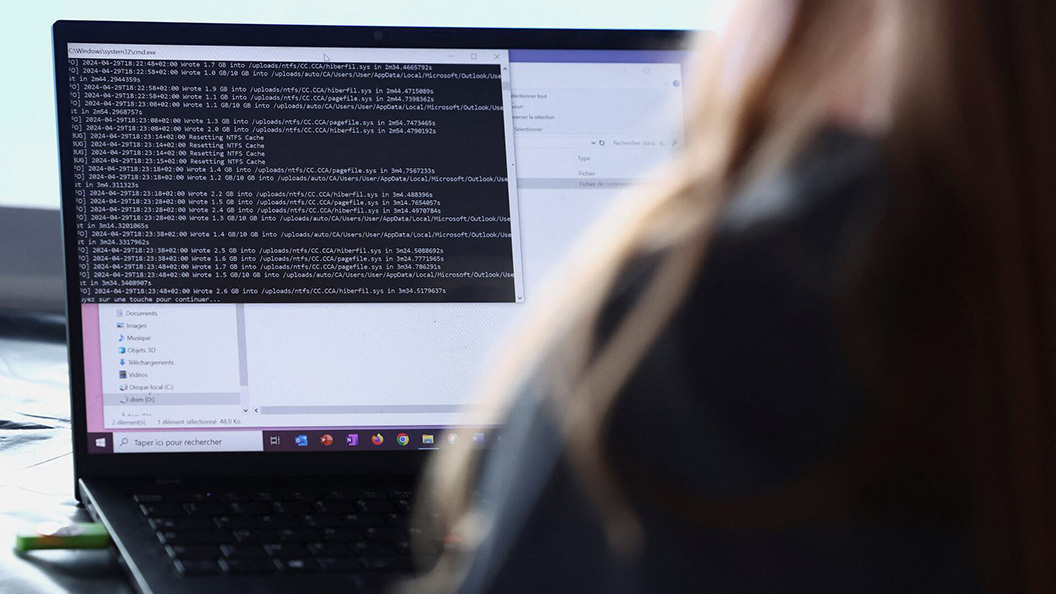

Η ανάλυση βασίζεται σε πραγματικά περιστατικά επιθετικής δραστηριότητας που καταγράφηκαν κατά το τέταρτο τρίμηνο του 2025. Σύμφωνα με τα ευρήματα, μόλις τα συστήματα Τεχνητής Νοημοσύνης άρχισαν να αποκτούν πρόσβαση σε εξωτερικό περιεχόμενο και εργαλεία, οι αντίπαλοι προσανατολίστηκαν ακριβώς σε αυτές τις λειτουργίες, αξιοποιώντας τις ως νέα σημεία εισόδου. Η αλλαγή αυτή σηματοδοτεί και μια ποιοτική μετατόπιση: οι επιθέσεις δεν στηρίζονται πλέον σε απλές ή «ωμές» μορφές prompt injection, αλλά σε έμμεσες τεχνικές που ενσωματώνονται διακριτικά σε έγγραφα, ιστοσελίδες και δομημένο περιεχόμενο.

Οι έμμεσες αυτές επιθέσεις απαιτούν λιγότερη προσπάθεια από τον επιτιθέμενο και εμφανίζουν σημαντικά υψηλότερα ποσοστά επιτυχίας, ακριβώς επειδή δεν μοιάζουν κακόβουλες. Αντίθετα, συχνά παρουσιάζονται ως ανάλυση, αξιολόγηση ή role-play, καθιστώντας δυσκολότερη την ανίχνευσή τους από τα υπάρχοντα φίλτρα ασφάλειας.

Διαρροή system prompts

Η έρευνα εντοπίζει τρεις κρίσιμες τάσεις που αναμένεται να καθορίσουν το τοπίο ασφάλειας των AI συστημάτων το 2026. Πρώτον, η διαρροή system prompts αναδεικνύεται στον βασικό στόχο των επιτιθέμενων, με συγκαλυμμένα prompts και υποθετικά σενάρια να αποδεικνύονται ιδιαίτερα αποτελεσματικά.

Δεύτερον, οι παρακάμψεις των μηχανισμών content safety γίνονται ολοένα και πιο λεπτές και σύνθετες, αποφεύγοντας τις εμφανώς κακόβουλες διατυπώσεις. Τρίτον, έχουν ήδη καταγραφεί εξειδικευμένες επιθέσεις που στοχεύουν αποκλειστικά AI agents, με προσπάθειες εξαγωγής εμπιστευτικών δεδομένων, εισαγωγής script-like οδηγιών και χειραγώγησης μέσω μη αξιόπιστων εξωτερικών πηγών.

Σύμφωνα με τη Lakera, τα δεδομένα του Q4 2025 προσφέρουν μία από τις πρώτες σαφείς εικόνες για το πώς πραγματικοί επιτιθέμενοι ανταποκρίνονται στην υιοθέτηση agentic AI σε περιβάλλοντα παραγωγής. Οι AI agents εισέρχονται στους χώρους εργασίας ταχύτερα απ’ ό,τι μπορούν να προσαρμοστούν τα παραδοσιακά μοντέλα ασφάλειας, με την ίδια την αυτοματοποίηση να διευρύνει —συχνά αθόρυβα— την επιφάνεια επίθεσης.

Τα ευρήματα εγείρουν κρίσιμα ερωτήματα για τη διαχείριση της ασφάλειας σε περιβάλλοντα όπου οι AI agents επεξεργάζονται εξωτερικό περιεχόμενο, πηγές δεδομένων και έγγραφα, ιδιαίτερα σε ρυθμιζόμενους και ευαίσθητους τομείς. Όπως καταδεικνύεται, το έμμεσο prompt injection δεν αποτελεί πλέον θεωρητικό σενάριο, αλλά μια ήδη πιο εύκολη και αποτελεσματική μορφή επίθεσης.

Η Lakera προειδοποιεί ότι οι οργανισμοί που σχεδιάζουν να επεκτείνουν τη χρήση AI agents το 2026 οφείλουν να επανεξετάσουν άμεσα τα όρια εμπιστοσύνης, τις διαδικασίες εισαγωγής εξωτερικών δεδομένων και τα προστατευτικά πλαίσια. Σε διαφορετική περίπτωση, η υπόσχεση παραγωγικότητας της Τεχνητής Νοημοσύνης κινδυνεύει να μετατραπεί σε νέο, απροστάτευτο πεδίο επιθέσεων.