Κίνα, Νότια Κορέα και ΗΠΑ, οι χώρες - στόχοι των επιθέσεων DDoS

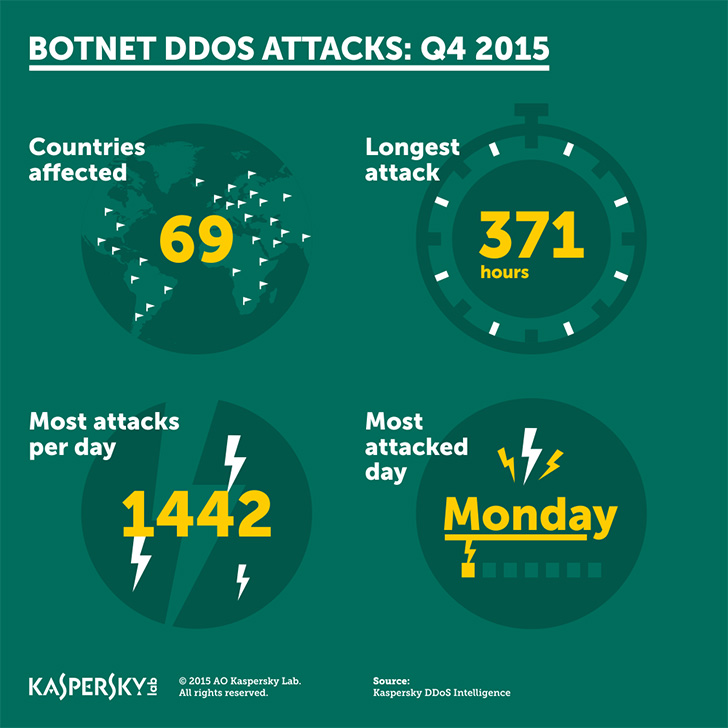

Η Κίνα, η Νότια Κορέα και οι ΗΠΑ παρέμειναν οι βασικοί στόχοι των επιθέσεων DDoS, που εξαπέλυσαν ψηφιακοί εγκληματίες κατά το 4ο τρίμηνο του 2015. Το εξεταζόμενο διάστημα πόροι σε 69 χώρες αποτέλεσαν στόχο υποβοηθούμενων από botnet επιθέσεων, με τη συντριπτική πλειοψηφία των επεισοδίων (94,9%) να πραγματοποιούνται σε δέκα χώρες.

Οι επιθέσεις DDoS παρέμειναν και το τέταρτο τρίμηνο του 2015 ένα βολικό και προσιτό εργαλείο για το διαδικτυακό έγκλημαΈκθεση της Kaspersky Lab σχετικά με τις επιθέσεις DDoS το 4ο τρίμηνο του 2015, επιβεβαιώνει ότι οι επιθέσεις DDoS παραμένουν ένα βολικό και προσιτό εργαλείο για το διαδικτυακό έγκλημα. Μάλιστα, η έκθεση, η οποία αποτυπώνει το τοπίο των επιθέσεων κατά το 4ο τρίμηνο του 2015, παρατηρεί ότι οι επιτιθέμενοι συνεχίζουν να εξελίσσουν τα μέσα και τα συστήματα δράσης τους, με σκοπό να απενεργοποιήσουν πόρους.

Σύμφωνα με τα ευρήματα της, η μέρα, που - κατά κύριο λόγο - επιλέγουν οι κυβερνο-εγκληματίες για να δράσουν είναι η Δευτέρα. Εκτός από πιο περίπλοκες, οι επιθέσεις αποκτούν και μεγαλύτερη διάρκεια. Μάλιστα, το τελευταίο τρίμηνο του 2015 σημειώθηκε η μεγαλύτερη σε διάρκεια επίθεση DDoS με βάση botnet για το 2015, που κράτησε πάνω από δύο εβδομάδες. Η συγκεκριμένη επίθεση DDoS διήρκεσε 371 ώρες (ή 15,5 ημέρες), σημειώνοντας ρεκόρ διάρκειας για το 2015. Κατά τη διάρκεια της περιόδου αναφοράς, οι ψηφιακοί εγκληματίες πραγματοποίησαν επιθέσεις χρησιμοποιώντας bots από διαφορετικές οικογένειες. Στο 3ο τρίμηνο, το ποσοστό τέτοιου είδους πολύπλοκων επιθέσεων ήταν 0,7%, ενώ τους τελευταίους τρεις μήνες του 2015 έφτασε το 2,5%. Η “δημοτικότητα” των Linux bots συνέχισε να αυξάνεται, αγγίζοντας το 54,8% (από 45,6%) του συνόλου των επιθέσεων DDoS που καταγράφηκαν στο 4ο τρίμηνο του 2015.

Νέα κανάλια

Την εξεταζόμενη περίοδο εντοπίστηκαν και νέα κανάλια για τη διεξαγωγή εξ αντανακλάσεως επιθέσεων DDoS, οι οποίες εκμεταλλεύονταν τις αδυναμίες στις ρυθμίσεις ενός τρίτου για να ενισχύσουν την επίθεση. Συγκεκριμένα, εντοπίστηκαν ψηφιακοί εγκληματίες, που έστελναν κίνηση σε στοχευμένα site μέσω NetBIOS name server, υπηρεσίες domain controller PRC συνδεδεμένες μέσω ενός δυναμικού port, καθώς και σε server WD Sentinel. Επίσης, οι επιτιθέμενοι συνέχισαν να χρησιμοποιούν IoT συσκευές. Για παράδειγμα, ερευνητές εντόπισαν περίπου 900 κάμερες κλειστού κυκλώματος (CCTV), οι οποίες σχημάτιζαν ένα botnet που χρησιμοποιούταν για επιθέσεις DDoS.

Οι ειδικοί της Kaspersky Lab εντόπισαν, επίσης, ένα νέο είδος επίθεσης σε διαδικτυακούς πόρους, το οποίο τροφοδοτούταν από το σύστημα διαχείρισης περιεχομένου (CMS) του WordPress. Αυτό περιλάμβανε την ενσωμάτωση κώδικα JavaScript στο σώμα online πόρων. Στη συνέχεια, ο κώδικας αυτός εντόπιζε το στοχευόμενο πόρο για λογαριασμό του browser του χρήστη. Η δύναμη μιας τέτοιας επίθεση DDoS ανερχόταν σε 400 Mbit/sec, ενώ η διάρκεια της έφτανε τις 10 ώρες. Οι επιτιθέμενοι χρησιμοποιούσαν μια παραβιασμένη διαδικτυακή εφαρμογή που “έτρεχε” το WordPress, καθώς και μια κρυπτογραφημένη σύνδεση HTTPS, για να εμποδίσουν οποιοδήποτε φιλτράρισμα της κυκλοφορίας που θα μπορούσε να χρησιμοποιηθεί από τον ιδιοκτήτη του πόρου.